Apple contre FBI : le débat sur le cryptage fait toujours rage

La fin abrupte du bras de fer judiciaire entre Apple et le FBI sur l'iPhone de l'un des auteurs de l'attentat de San Bernardino ne résout pas le débat sur le cryptage des appareils électroniques et l'accès à leur contenu par les forces de l'ordre.

Le gouvernement américain a annoncé lundi 29 avoir réussi à débloquer sans Apple, qui refusait de l'aider, cet iPhone qui appartenait à Syed Farook, responsable avec sa femme de la mort de 14 personnes en décembre dans cette ville de Californie. On ne sait pas néanmoins comment le FBI et le tiers non identifié qui lui a prêté assistance ont réussi à extraire les données du téléphone, ni si la technique peut être réutilisée sur d'autres iPhone utilisant une version plus récente du système d'exploitation iOS.

"Il y a des bugs corrigés dans chaque nouvelle version d'iOS", souligne Joseph Hall, technologue en chef du Center for Democracy and Technology (CDT) de Washington, qui s'est rangé du côté d'Apple dans l'affaire. Pour lui, la poursuite d'une autre procédure judiciaire devant un tribunal new-yorkais, concernant le déblocage d'un autre modèle d'iPhone, suggère que la méthode utilisée en Californie ne fonctionne pas dans toutes les situations. "Il semble que les nouveaux appareils ne sont peut-être pas vulnérables à cette technique", indique Joseph Hall.

Certains défenseurs des libertés civiles disent que le FBI devrait dévoiler la méthode utilisée, parce qu'elle exploite probablement une faille susceptible d'affecter des dizaines de millions d'autres utilisateurs d'iPhone dans le monde, et qu'Apple pourrait ainsi la réparer si ce n'est pas déjà fait. "Nous ne savons pas de manière certaine si c'est une vulnérabilité, parce que le FBI n'en a pas parlé", explique à l'AFP Andrew Crocker, un expert de l'Electronic Frontier Foundation qui soutenait aussi Apple. "Mais si c'est le cas, la majorité de la communauté technique pense que c'est généralement mieux de divulguer les vulnérabilités, car nous courons tous des risques si elles ne sont pas réparées". Pour lui, "puisque le FBI est déjà rentré dans l'iPhone (de San Bernardino), communiquer (la méthode employée) à Apple ne compromettrait pas leur position s'il s'agissait bien d'un seul téléphone, et pas de créer un précédent".

L'un des arguments avancés par Apple pour refuser d'aider les enquêteurs était justement de ne pas créer un précédent pouvant permettre à l'avenir aux forces de l'ordre d'accéder au contenu de nombreux autres smartphones, pour des raisons bien plus étendues que la seule lutte contre le terrorisme. Aujourd'hui, Apple peut se vanter d'avoir résisté au gouvernement pour protéger les données privées de ses utilisateurs, selon Chris McClean, expert en sécurité des données chez Forrester Research. "A moins que nous apprenions que cette entreprise (Cellebrite, la société israélienne qui selon des médias aurait aidé le FBI, NDLR) a découvert une faille de sécurité fondamentale dans iOS, cela ne ternit pas la marque d'Apple sur les questions de protection de la vie privée", estime-t-il.

L'expert informatique Jonathan Zdziarski souligne sur son blog qu'on ne sait pas si le FBI a utilisé une méthode matérielle pour pirater le téléphone de Syed Farrok, qui serait difficile à répliquer sur un iPhone plus récent, ou un logiciel qui pourrait potentiellement fonctionner avec d'autres appareils. "Ce qui est certain toutefois, c'est que la seule raison pour laquelle cela a été possible, c'est que Farook a choisi d'utiliser un niveau de sécurité faible sur son appareil iOS -à savoir un code numérique", écrit-il.

Dans tous les cas, la trêve dans la guerre du cryptage n'est que temporaire, "parce qu'à un moment bientôt, il y aura un téléphone que le FBI ne pourra pas débloquer -même avec l'aide d'une mystérieuse entreprise extérieure", prévient Benjamin Wittes, expert de la Brookings Institution, sur le blog juridique Lawfare.

Il relève que le débat a aussi lieu dans d'autres pays, comme la France où des députés ont proposé de légiférer pour pénaliser les constructeurs de smartphones refusant de coopérer dans des enquêtes terroristes. L'affaire de San Bernardino n'a selon lui permis de répondre à aucune des questions qu'elle a posées, qu'il s'agisse de savoir si les entreprises peuvent fabriquer des appareils inaccessibles même avec un mandat, ou être forcées légalement à aider les forces de l'ordre voulant accéder à un appareil crypté.

À LIRE AUSSI

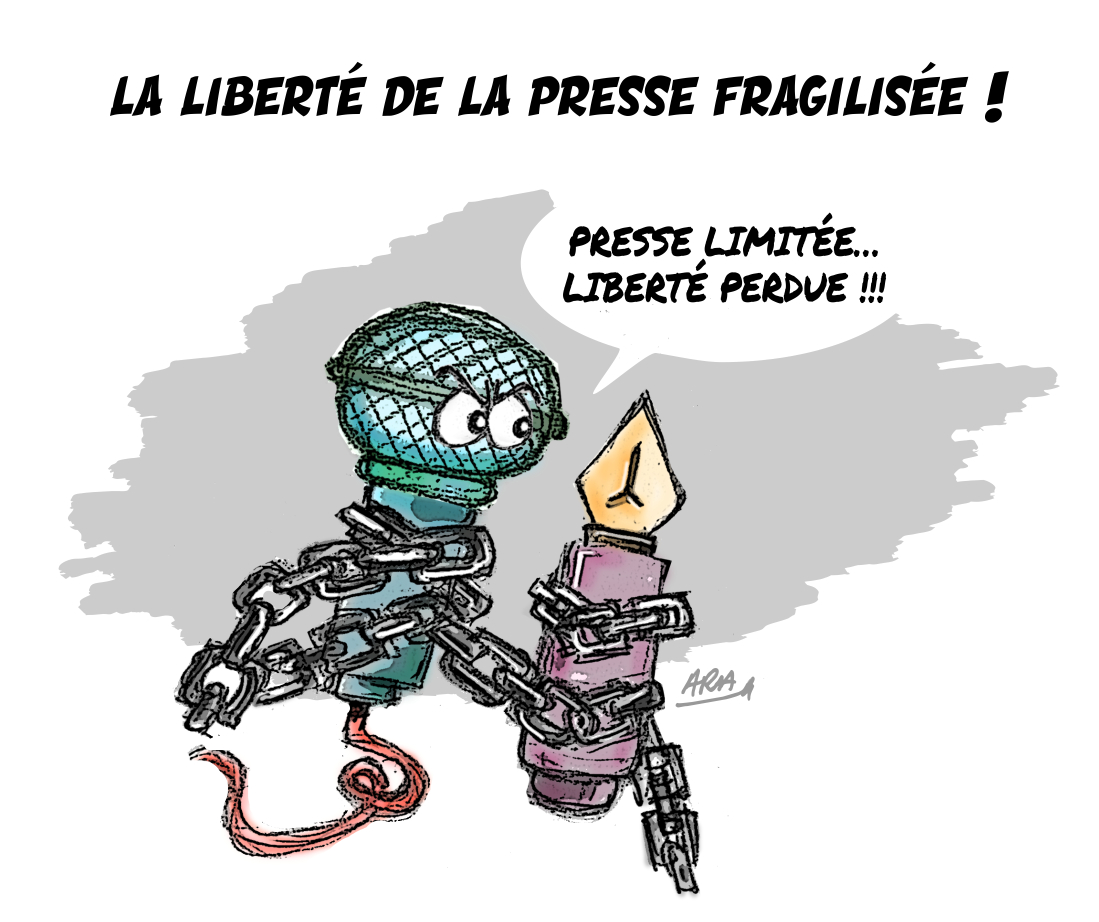

L'article vous a plu ? Il a mobilisé notre rédaction qui ne vit que de vos dons.

L'information a un coût, d'autant plus que la concurrence des rédactions subventionnées impose un surcroît de rigueur et de professionnalisme.

Avec votre soutien, France-Soir continuera à proposer ses articles gratuitement car nous pensons que tout le monde doit avoir accès à une information libre et indépendante pour se forger sa propre opinion.

Vous êtes la condition sine qua non à notre existence, soutenez-nous pour que France-Soir demeure le média français qui fait s’exprimer les plus légitimes.

Si vous le pouvez, soutenez-nous mensuellement, à partir de seulement 1€. Votre impact en faveur d’une presse libre n’en sera que plus fort. Merci.